filmov

tv

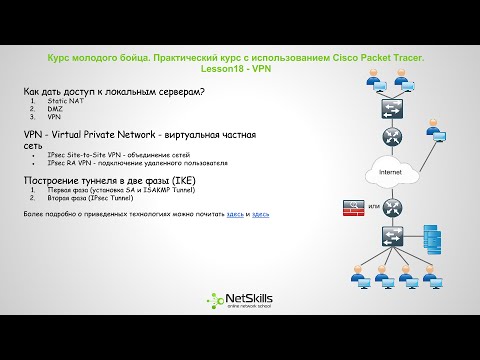

18.Видео уроки Cisco Packet Tracer. Курс молодого бойца. VPN

Показать описание

18.Видео уроки Cisco Packet Tracer. Курс молодого бойца. VPN

Урок 18 Cisco Packet Tracer. Протокол OSPF. Последовательное использование виртуальных каналов...

20.Видео уроки Cisco Packet Tracer. Курс молодого бойца. AAA

5.Видео уроки Cisco Packet Tracer. Курс молодого бойца. VLAN

7.Видео уроки Cisco Packet Tracer. Курс молодого бойца. EtherChannel

6.Видео уроки Cisco Packet Tracer. Курс молодого бойца. STP

Cisco Packet Tracer - Parte 2 - Curso Redes #18

Знакомство с Cisco Packet Tracer. Настройка маршрутизатора

Implementation of EIGRP Configuration in Cisco Packet Tracer | Step by Step Demonstration

Cisco Packet Tracer – video 1: Como crear una red, configurar Router y Switch de manera fácil

Компьютерные сети с CISCO - УРОК 18 из 250 - Настройка протокола OSPF...

Урок 1 Cisco Packet Tracer. Создаем первую сеть с использованием маршрутизатора...

CCNA DAY 67: Cisco ASA Firewall Basic Configuration in Packet Tracer | Cisco ASA Basic Configuration

Internet de las cosas en packet tracer

Konfigurasi Routing (Static Routing) di Cisco Packet Tracer

Tutorial Cisco Packet Tracer - Membangun Jaringan LAN menggunakan 1 Router, 2 Switch dan 6 PC

Cisco Packet Tracer Tutorial -Part 01 | Switch & end device connection

Cisco Packet Tracer – video 13: Como crear vlans y enlaces troncales (3 switches)

Simple VLAN Configuration Cisco Packet Tracer

Cisco Packet Tracer. Настраиваем протокол RIP и VLAN на маршрутизаторах...

How to Uninstall Cisco Packet Tracer 7.1.1 in Linux Mint | SYSNETTECH Solutions

Урок 42 Cisco Packet Tracer. VPN. Запустили GRE туннель

EIGRP Lab Configuration in Cisco Packet Tracer between 2 Routers

cisco packet tracer 2: настройка в сети vlan,dhcp,static route

Комментарии

0:47:50

0:47:50

0:07:22

0:07:22

0:18:10

0:18:10

0:24:49

0:24:49

0:17:57

0:17:57

0:19:08

0:19:08

0:28:18

0:28:18

0:18:56

0:18:56

0:19:13

0:19:13

0:08:54

0:08:54

0:19:58

0:19:58

0:20:10

0:20:10

0:14:39

0:14:39

0:26:33

0:26:33

0:08:20

0:08:20

0:08:35

0:08:35

0:07:40

0:07:40

0:11:51

0:11:51

0:06:27

0:06:27

0:36:49

0:36:49

0:03:29

0:03:29

0:25:39

0:25:39

0:07:57

0:07:57

0:07:30

0:07:30