filmov

tv

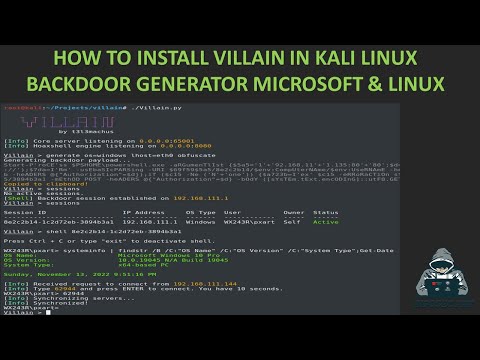

👉 VILLAIN | Generar una BACKDOOR INDETECTABLE para el ANTIVIRUS | Así de FÁCIL TE HACKEAN 🔴

Показать описание

Este es un vídeo muy importante y de urgencia, ya que hemos utilizado una herramienta que es capaz de obtener una reverse shell de una máquina Windows con todo actualizado y activado, de tal forma que es capaz de eludir el antivirus Windows Defender a través de ofuscar el Payload.

Por este motivo, es realmente importante mantener ciertas medidas de seguridad en nuestro sistema para evitar este tipo de ataques, ya que no siempre es suficiente con tener el antivirus actualizado, sino que también es necesario que conozcamos este tipo de vulnerabilidades para no descargar ni ejecutar software sospechoso.

Utilizaremos una herramienta que se llama villain, la cual nos genera el payload ofuscado para ejecutarlo en máquinas Windows o Linux de una forma muy fácil, donde podremos obtener una reverse shell de la máquina objetivo.

#ciberseguridad #hackingetico #villain #kalilinux

⚠️ ATENCIÓN: Este vídeo ha sido creado exclusivamente con fines educativos, todas las demostraciones son realizadas dentro de entornos controlados que han sido creados para realizar estas pruebas sin afectar a nadie. En ningún momento se fomenta el uso inadecuado de estas técnicas.

Por este motivo, es realmente importante mantener ciertas medidas de seguridad en nuestro sistema para evitar este tipo de ataques, ya que no siempre es suficiente con tener el antivirus actualizado, sino que también es necesario que conozcamos este tipo de vulnerabilidades para no descargar ni ejecutar software sospechoso.

Utilizaremos una herramienta que se llama villain, la cual nos genera el payload ofuscado para ejecutarlo en máquinas Windows o Linux de una forma muy fácil, donde podremos obtener una reverse shell de la máquina objetivo.

#ciberseguridad #hackingetico #villain #kalilinux

⚠️ ATENCIÓN: Este vídeo ha sido creado exclusivamente con fines educativos, todas las demostraciones son realizadas dentro de entornos controlados que han sido creados para realizar estas pruebas sin afectar a nadie. En ningún momento se fomenta el uso inadecuado de estas técnicas.

Комментарии

0:07:19

0:07:19

0:08:48

0:08:48

0:19:03

0:19:03

0:01:49

0:01:49

0:10:38

0:10:38

0:06:59

0:06:59

0:11:34

0:11:34

0:08:52

0:08:52

0:07:13

0:07:13

0:10:08

0:10:08

0:01:09

0:01:09

0:11:13

0:11:13

0:05:31

0:05:31

0:01:06

0:01:06

0:01:02

0:01:02

0:01:04

0:01:04

0:01:08

0:01:08

0:00:29

0:00:29

0:01:06

0:01:06

0:00:11

0:00:11

0:00:44

0:00:44

0:00:31

0:00:31

0:08:48

0:08:48

0:00:31

0:00:31