filmov

tv

🔴 Cómo Hacen los HACKERS para ESCONDER un VIRUS dentro de una IMAGEN 📸

Показать описание

Tutorial de demostración de cómo se puede ocultar un virus dentro de una imagen, obteniendo así una shell reversa desde la máquina Windows a mi máquina Kali Linux. De esta manera podremos conocer el funcionamiento de los ciberataques y estar preparados para protegernos contra ellos.

Es muy importante que antes de abrir cualquier archivo sospechoso nos aseguremos que realmente es inofensivo, ya que en caso contrario podríamos estar ante un archivo que sirva para entablar una reverse shell con una máquina atacante, tal y como ocurre en este vídeo.

⚠️ ATENCIÓN: Este vídeo ha sido creado exclusivamente con fines educativos, todas las demostraciones son realizadas dentro de entornos controlados que han sido creados para realizar estas pruebas sin afectar a nadie. En ningún momento se fomenta el uso inadecuado de estas técnicas.

Es muy importante que antes de abrir cualquier archivo sospechoso nos aseguremos que realmente es inofensivo, ya que en caso contrario podríamos estar ante un archivo que sirva para entablar una reverse shell con una máquina atacante, tal y como ocurre en este vídeo.

⚠️ ATENCIÓN: Este vídeo ha sido creado exclusivamente con fines educativos, todas las demostraciones son realizadas dentro de entornos controlados que han sido creados para realizar estas pruebas sin afectar a nadie. En ningún momento se fomenta el uso inadecuado de estas técnicas.

¿Qué son y qué hacen los Hackers?

APRENDE A SER UN HACKER | El lenguaje de los Hackers

Como hacerte pasar por un hacker! La mejores paginas!!!

WEB que los HACKERS NO QUIEREN que CONOZCAS #informatica #tecnologia #google #ciberseguridad #hacker

Los Hackers ¿Cómo y por qué lo hacen?

WEBS QUE LOS HACKERS NO QUIEREN QUE SEPAS #informatica #tecnologia #google #hacker #ciberseguridad

El gadget favorito de los hackers: Flipper zero🐬

El HACKER MISTERIOSO | Temporada 1 completa | Web serie COMO SE HACE

Como saber si hay un hacker en mi PC - Windows 10/11

VUELVEN LOS HACKERS VOLADORERS 😡 MIRA LO QUE PASO!!

WEBS que usan HACKERS #informatica #tecnologia #lifehack #hack #hacker #anonymous #ciberseguridad

El HACKER MISTERIOSO | Temporada 3 completa | Web serie COMO SE HACE

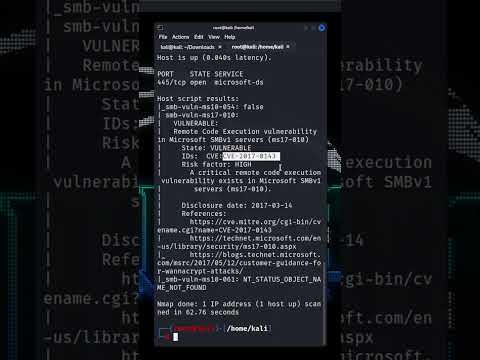

Cómo Detectar Vulnerabilidades con NMAP | Hacking Ético y CIBERSEGURIDAD #SHORTS

WEB QUE LOS HACKERS NO QUIEREN QUE SEPAS #informatica #tecnologia #lifehack #hacker #ciberseguridad

¿Qué tipos de hackers existen?

ME ENCONTRE UN HACKER EN DUELO DE ESCUADRA ¿HACKER EN FREE FIRE? 😱 EN DUELO DE ESCUADRAS

JUGANDO PRIMERA VEZ CON HACKS EN FREE FIRE 😈😤 | ANDRS BH |

Los Hackers Continúan En #freefire #2023 #hacker

BATALLA DE HACKERS en OMEGLE ilPituX VS Emiifco

HACKERS más PELIGROSOS de ROBLOX #roblox #hacker

WEBS QUE HACKERS NO QUIEREN QUE SEPAS#informatica #tecnologia #hack #tip #google #ciberseguridad

Cómo los HACKERS Limpian sus Rastros para no ser Detectados | Ciberseguridad

🔴 Cómo Hacen los HACKERS para ESCONDER un VIRUS dentro de una IMAGEN 📸

Los 5 hackers más peligrosos de la historia

Комментарии

0:03:10

0:03:10

0:05:13

0:05:13

0:00:36

0:00:36

0:00:16

0:00:16

0:00:59

0:00:59

0:00:21

0:00:21

0:00:41

0:00:41

1:55:53

1:55:53

0:01:00

0:01:00

0:00:21

0:00:21

0:00:18

0:00:18

1:18:04

1:18:04

0:00:52

0:00:52

0:00:13

0:00:13

0:00:58

0:00:58

0:00:33

0:00:33

0:00:59

0:00:59

0:00:16

0:00:16

0:01:00

0:01:00

0:00:22

0:00:22

0:00:15

0:00:15

0:06:06

0:06:06

0:10:38

0:10:38

0:16:51

0:16:51