filmov

tv

Píldora formativa Thoth 44 ¿Cómo funciona el hash MD5?

Показать описание

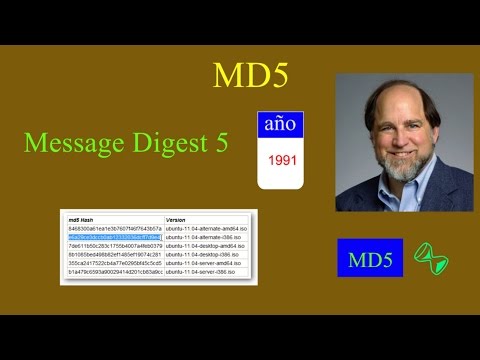

Las siglas MD5 corresponden a Message Digest número 5, un algoritmo de resumen desarrollado en 1991 por Ron Rivest. Aunque ha sido muy popular, entre otras razones por su alta velocidad, desde sus comienzos se detectaron algunos fallos en el diseño. Con el paso de los años y el aumento en la capacidad de cómputo, estos fallos se han convertido en graves, razón por la cual hoy en día no es recomendable su uso. El hash

MD5 entrega un resumen de 128 bits, esto es 32 caracteres hexadecimales, independientemente del tamaño que tenga el archivo de entrada.

El vídeo incluye archivo srt con subtítulos originales para personas con limitaciones auditivas.

Un proyecto de la Red Temática Criptored, con el patrocinio de Talentum Startups.

Guion: Dr. Jorge Ramió, Universidad Politécnica de Madrid Animación y locución: equipo de desarrollo del proyecto Thoth Descarga del guion y del podcast:

MD5 entrega un resumen de 128 bits, esto es 32 caracteres hexadecimales, independientemente del tamaño que tenga el archivo de entrada.

El vídeo incluye archivo srt con subtítulos originales para personas con limitaciones auditivas.

Un proyecto de la Red Temática Criptored, con el patrocinio de Talentum Startups.

Guion: Dr. Jorge Ramió, Universidad Politécnica de Madrid Animación y locución: equipo de desarrollo del proyecto Thoth Descarga del guion y del podcast:

Píldora formativa Thoth 44 ¿Cómo funciona el hash MD5?

Píldora formativa 45: ¿Cómo funciona el hash SHA-1?

Píldora formativa Thoth 47: ¿Qué es la esteganografía?

Píldora formativa 26: ¿Cómo se clasifican los sistemas de cifra moderna?

Píldora formativa 10: ¿Cómo se clasifican los sistemas de cifra clásica?

Píldora formativa 40: ¿Es vulnerable el algoritmo RSA?

Píldora formativa 43: ¿Qué son y para qué sirven las funciones hash?

Píldora formativa 9: ¿Por qué busca la criptografía la confusión y la difusión?

Píldora formativa 29: ¿Por qué sucumbe el DES ante un ataque en red?

Píldora formativa 16: ¿Qué es la cifra del César?

Píldora formativa 42: ¿Cómo funciona el algoritmo de Elgamal?

Píldora formativa 6: ¿Ciframos, codificamos o encriptamos?

Píldora formativa 1: ¿Seguridad Informática o Seguridad de la Información?

Píldora formativa 12: ¿Qué son los inversos multiplicativos en un cuerpo?

Píldora formativa 14: ¿Qué es la cifra por sustitución polialfabética?

Píldora formativa Thoth 48: ¿Cómo se oculta información con esteganografía?

Píldora 44: Análisis por intención de tratar frente a análisis por protocolo. Dr. Eloy R. Ferreras...

Píldora formativa 31: ¿Qué son los rellenos y los modos de cifra en bloque?

Píldora de frescura 44.

Píldora formativa 46: ¿Qué son SHA-2 y SHA-3?

Píldora formativa 7: ¿Qué son los principios de Kerckhoffs?

Píldora formativa 23: ¿Qué son los inversos aditivos en un cuerpo?

Píldora formativa 34: ¿Cómo ciframos en flujo con A5, RC4 y en modo CTR?

Píldora formativa 41: ¿Cómo podemos atacar al algoritmo RSA?

Комментарии

0:05:13

0:05:13

0:04:55

0:04:55

0:05:09

0:05:09

0:04:13

0:04:13

0:04:03

0:04:03

0:05:17

0:05:17

0:04:57

0:04:57

0:03:34

0:03:34

0:05:19

0:05:19

0:04:55

0:04:55

0:05:47

0:05:47

0:03:51

0:03:51

0:02:42

0:02:42

0:04:07

0:04:07

0:03:46

0:03:46

0:04:33

0:04:33

0:11:08

0:11:08

0:04:33

0:04:33

0:02:00

0:02:00

0:05:49

0:05:49

0:03:58

0:03:58

0:04:01

0:04:01

0:05:26

0:05:26

0:06:22

0:06:22