filmov

tv

Advanced Encryption Standard [AES] - Kurz erklärt!

Показать описание

Der AES ist auch heutzutage noch ein standartisiertes Verschlüsselungsverfahren, welches kaum Schwachstellen aufweist.

In unserem Schulprojekt erklären wir euch deshalb, wie es genau funktioniert. Falls ihr Verbesserungsvorschläge oder Fragen habt, dann schreibt sie einfach in die Kommentare. Viel Spaß!

In unserem Schulprojekt erklären wir euch deshalb, wie es genau funktioniert. Falls ihr Verbesserungsvorschläge oder Fragen habt, dann schreibt sie einfach in die Kommentare. Viel Spaß!

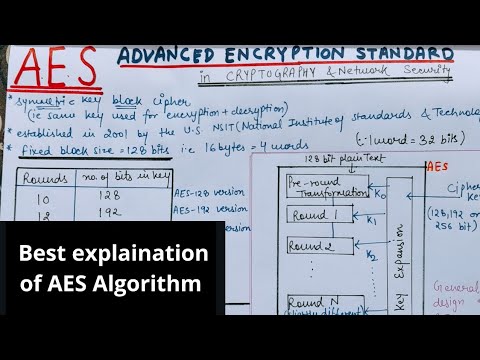

Introduction to Advanced Encryption Standard (AES)

AES Explained (Advanced Encryption Standard) - Computerphile

Was ist der Advanced Encryption Standard (AES)? | NordVPN auf Deutsch

Lecture 8: Advanced Encryption Standard (AES) by Christof Paar

AES - Advanced Encryption Standard Algorithm In Cryptography | AES Explained | Simplilearn

AES – The Advanced Encryption Standard Explained

What is the Advanced Encryption Standard? | NordVPN

AES: How to Design Secure Encryption

Advanced Encryption Standard [AES] - Kurz erklärt!

Kryptographie #27 - Der AES (Advanced Encryption Standard)

#19 Advanced Encryption Standard ( AES ) Algorithm - Block Cipher Algorithm |CNS|

AES GCM (Advanced Encryption Standard in Galois Counter Mode) - Computerphile

How does AES encryption work? Advanced Encryption Standard

How To Design A Completely Unbreakable Encryption System

Advanced Encryption Standard (AES) Algorithm Part-1 Explained in Hindi

AES Introduction | Advanced Encryption Standard

What is AES Encryption? | SATEL

NETWORK SECURITY- AES (ADVANCED ENCRYPTION STANDARD) Algorithm

AES Encryption and Decryption

AES IV - Advanced Encryption Standard - Encryption and Decryption - Cyber Security CSE4003

AES Encryption/Decryption Python project

AES Algorithm in Hindi | Advanced Encryption Standard Algorithm in Cryptography & Network Secur...

How to solve AES example? | AES Encryption Example | AES solved Example | AES Example solution

AES Algorithm | Advance Encryption Standard Algorithm

Комментарии

0:11:06

0:11:06

0:14:14

0:14:14

0:01:31

0:01:31

1:33:19

1:33:19

0:14:23

0:14:23

0:38:48

0:38:48

0:01:01

0:01:01

0:15:37

0:15:37

0:15:44

0:15:44

0:10:16

0:10:16

0:09:06

0:09:06

0:18:02

0:18:02

0:12:50

0:12:50

0:05:51

0:05:51

0:06:26

0:06:26

0:04:00

0:04:00

0:02:03

0:02:03

0:49:01

0:49:01

0:13:24

0:13:24

0:34:59

0:34:59

0:00:36

0:00:36

0:26:30

0:26:30

0:37:52

0:37:52

0:15:12

0:15:12