filmov

tv

SSH - 3. Clefs : générer & utiliser (ssh-keygen, ssh-copy-id...)

Показать описание

SSH est un outil indispensable pour administrer des serveurs. Il permet une connexions sécurisés aux serveurs à la différence de ses prédécesseurs (telnet...). Cette série de tutorials vise à apprendre à utiliser ssh avec des notions et des cas d'usages.

Sommaire de plus de 1400 vidéos :

➡️ ➡️ Vous voulez m'encourager likez la vidéo, commentez-là et abonnez-vous ! 😃

SSH - 3. Clefs : générer & utiliser (ssh-keygen, ssh-copy-id...)

Tutoriel SSH : Utiliser une clef SSH

🐱Generate a New SSH Key and Add it to your GitHub

Tuto SSH, Partie 3: Les clés des utilisateurs et ssh-copy-id

ANSIBLE - 4. SSH : CLEFS ET ASTUCES

How to create SSH key Comma 2

[TUTO] Git avec clef SSH

How to use Multiple SSH Keys | Managing Different SSH Keys on your System

ANSIBLE - 20. MODULES SSH : CREATION ET DEPLOIEMENT DE CLEFS

Tuto SSH, #5: Passphrase et ssh-agent

Episode 3.5: Basic Ansible With SSH Keys

SE CONNECTER SANS MOT DE PASSE EN SSH

Clone your GitHub repository using SSH

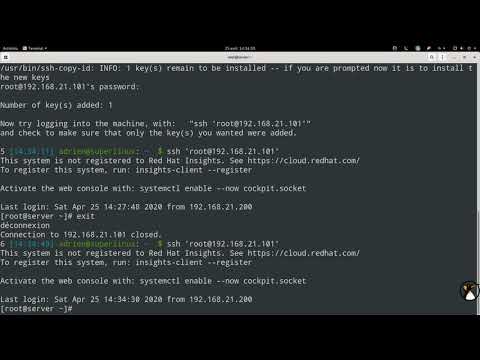

Authentification SSH avec clé privée - Génération et déploiement

Mini tuto - Connexion SSH par clef RSA sous Windows 10

OpenSSH Server Eliminating Password with authorized keys and sshd config

1 Installation Service SSH

Comment ajouter une clé SSH sur Gitlab depuis Windows 10

Linux : automatisation d'une connexion SSH avec SSHPASS - Christophe Casalegno

Crée et sécuriser une connexion ssh par clef

Tuto SSH, Partie 1: Introduction, le chiffrement à clé publique

SSH : Générer des clés et changer le port d'écoute

🔴 SSH - 2 : comment configurer la conexion SSH avec les clés Public et Privé depuis Linux et Windows...

#SSH - 4. Agent SSH : trucs & astuces

Комментарии

0:15:07

0:15:07

0:09:57

0:09:57

0:01:52

0:01:52

0:14:24

0:14:24

0:12:10

0:12:10

0:01:39

0:01:39

![[TUTO] Git avec](https://i.ytimg.com/vi/vbn_GvVcaDQ/hqdefault.jpg) 0:08:37

0:08:37

0:21:29

0:21:29

0:16:36

0:16:36

0:09:05

0:09:05

0:18:14

0:18:14

0:02:15

0:02:15

0:01:41

0:01:41

0:07:44

0:07:44

0:08:12

0:08:12

0:11:13

0:11:13

0:05:13

0:05:13

0:00:56

0:00:56

0:08:52

0:08:52

0:09:59

0:09:59

0:14:24

0:14:24

0:19:17

0:19:17

0:29:04

0:29:04

0:08:32

0:08:32