filmov

tv

Мастер-класс 'Уязвимости в PHP'

Показать описание

Краткое руководство как избежать основных уязвимостей при разработке. — SQL Инъекции. mysqli или pdo. — XSS. Можно ли разрешать HTML? — Файловые. Безопасен ли загружаемый файл? В качестве бонуса "хакнем" сами себя и зальем шелл.

Ведущий: главный преподаватель курса по РНР в LoftSchool Игорь Твердохлеб.

Ведущий: главный преподаватель курса по РНР в LoftSchool Игорь Твердохлеб.

Мастер-класс 'Уязвимости в PHP'

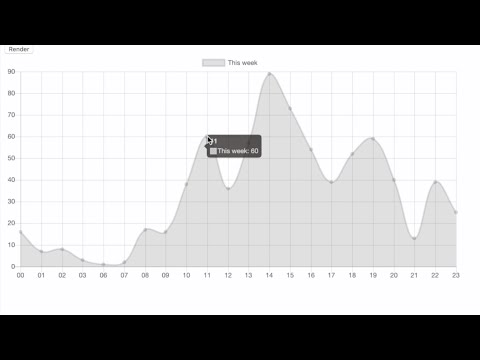

Мастер-класс по программированию на PHP: статистика комментариев к статье...

OWASP: безопасное программирование на PHP. Максим Гопей.

Мастер-класс по IDOR-уязвимостям, Лёша Румак

16 Уязвимость обхода пути LFI

Перевод статьи о PHP-безопасности

Уязвимости сайта: какие они бывают и как с ними бороться | SEMANTICA...

Мастер-класс: 'Как бороться с уязвимостями веб сервисов?'...

PHP: основы безопасности сайта. SQL-инъекции, XSS-атаки - защита от них....

Indirect method invocation in 5 different languages!

программирование шифра виженера на php

программирование аффинного шифра на php

WEB - безопасность: От базовых принципов до особенностей PHP - Александр Макаров...

Что такое PHP?

OWASP TOP 10 Уязвимости аутентификации

PHP, PDO SQL Injection #3

Разработка веб-приложений. Защита от хакеров

[ LifeHACK ]: Как управлять уязвимостями локально, в облаке и виртуальной среде с единой консоли....

Мастер класс №1 : Исправление технических ошибок с Гроховским Леонидом...

Exploiting X-REQUEST-ID to write PHP in /var/www!

Пресс-конференция «Уязвимости и угрозы веб-приложений»...

Мастер класс «Трущобы Application Security»

Мастер-класс: Mobile security iOS

20. Типы web уязвимостей

Комментарии

1:03:46

1:03:46

0:41:45

0:41:45

0:48:08

0:48:08

0:19:06

0:19:06

0:03:03

0:03:03

1:13:27

1:13:27

0:06:24

0:06:24

1:32:56

1:32:56

1:29:44

1:29:44

0:00:54

0:00:54

0:07:35

0:07:35

0:14:51

0:14:51

1:04:00

1:04:00

0:04:24

0:04:24

1:20:58

1:20:58

0:20:58

0:20:58

1:28:50

1:28:50

![[ LifeHACK ]:](https://i.ytimg.com/vi/gsOJWNWutJ8/hqdefault.jpg) 1:15:41

1:15:41

0:29:21

0:29:21

0:00:53

0:00:53

0:53:50

0:53:50

1:01:14

1:01:14

1:00:10

1:00:10

0:58:59

0:58:59