filmov

tv

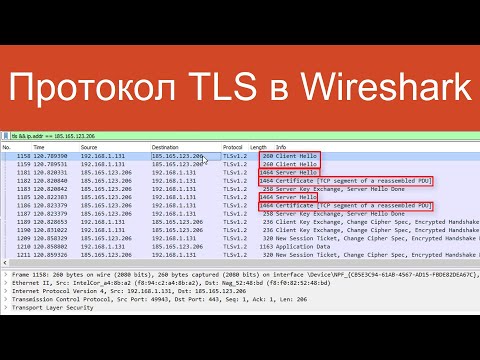

Анализируем протокол TLS в Wireshark | Защищенные сетевые протоколы

Показать описание

00:00 - Установка фильтра TLS в Wireshark

00:25 - Определение IP-адреса сайта по DNS имени для фильтра в Wireshark

01:05 - Протокол TLS в Wireshark

01:39 - Инкапсуляция TLS в TCP и IP.

01:52 - Протокол записей в TLS (Record Protocol)

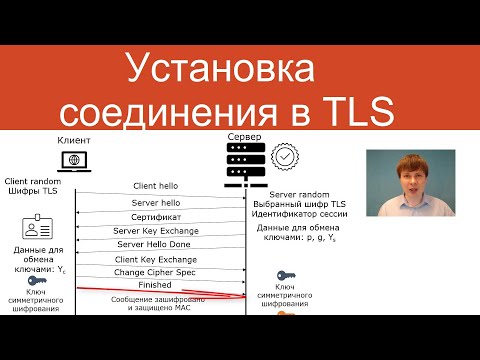

02:14 - Протокол установки соединения в TLS (Handshake Protocol)

02:46 - Наборы шифров TLS (TLS Cipher Suite)

06:34 - Сертификаты в TLS

08:40 - Обмен ключами в TLS

10:38 - Завершение установки соединения

11:14 - Расширение протокола TLS для возобновления сессии с помощью Session Ticket

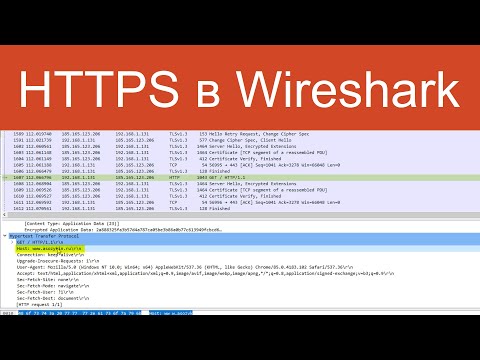

12:08 - Передача зашифрованных данных в TLS (Application Data Protocol)

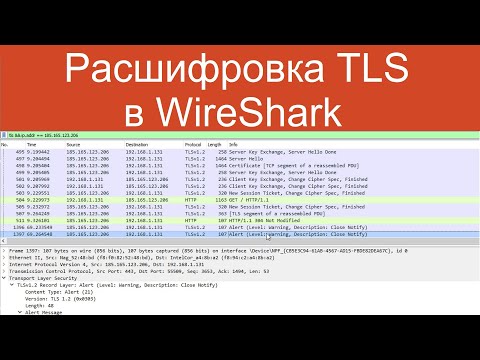

12:43 - Разрыв соединения в TLS

13:04 - Восстановление сессии в TLS

15:33 - Заключение

Добавляйтесь в друзья в социальных сетях:

Анализируем протокол TLS в Wireshark | Защищенные сетевые протоколы...

Расшифровка TLS в WireShark | Защищенные сетевые протоколы

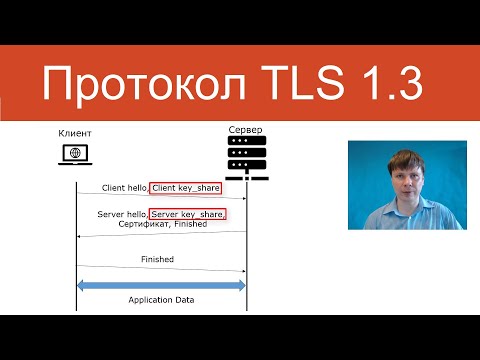

Протокол TLS 1.3 в WireShark | Защищенные сетевые протоколы

Протокол HTTPS в WireShark | Защищенные сетевые протоколы

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов...

Тема#8 - SIP анализ в Wireshark

Протоколы TLS/SSL | Защищенные сетевые протоколы

Установка соединения в TLS | Защищенные сетевые протоколы...

SSL TLS история уязвимостей

Перехват и анализ информации в компьютерных сетях

Wireshark. Сетевой уровень. Пакеты ARP

Протокол TLS 1.3 | Защищенные сетевые протоколы

Лапонина О. Р. - Защита информации - Протокол SSL/TLS. Протоколы Записи и Рукопожатия...

Как правильно пользоваться Wireshark

3. Как анализировать входящие и исходящие данные в Linux ? /tcpdump / запись в файл / Wireshark...

Расшифровка SSL трафика - часть 1

Часть 2: Анализ сетевых протоколов с помощью WireShark-'WireShark: Анализ сетевых протоколов&ap...

Часть 1: Введение в WireShark-'WireShark: Основы работы с инструментом' 2023...

Изучение интерфейса Wireshark

wb124 практика по WireShark

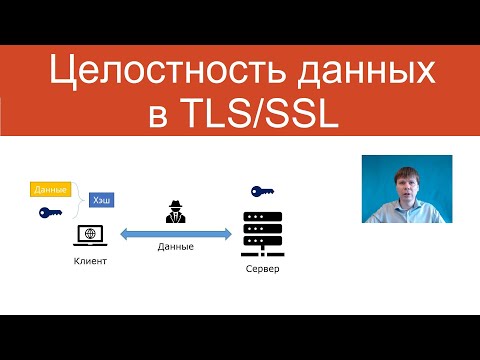

Целостность данных в TLS/SSL | Защищенные сетевые протоколы...

Протокол DHCP в Wireshark | Практика по курсу 'Компьютерные сети'...

Установка соединения в TCP | Практика по курсу 'Компьютерные сети'...

Wireshark. Транспортный уровень. TCP handshake

Комментарии

0:16:04

0:16:04

0:09:21

0:09:21

0:12:17

0:12:17

0:11:45

0:11:45

0:09:49

0:09:49

0:18:25

0:18:25

0:16:16

0:16:16

0:21:02

0:21:02

1:32:18

1:32:18

1:45:41

1:45:41

0:08:39

0:08:39

0:16:59

0:16:59

1:19:45

1:19:45

0:08:43

0:08:43

0:05:23

0:05:23

0:14:59

0:14:59

1:57:57

1:57:57

1:55:43

1:55:43

0:06:24

0:06:24

0:30:39

0:30:39

0:11:21

0:11:21

0:06:36

0:06:36

0:07:40

0:07:40

0:09:54

0:09:54