filmov

tv

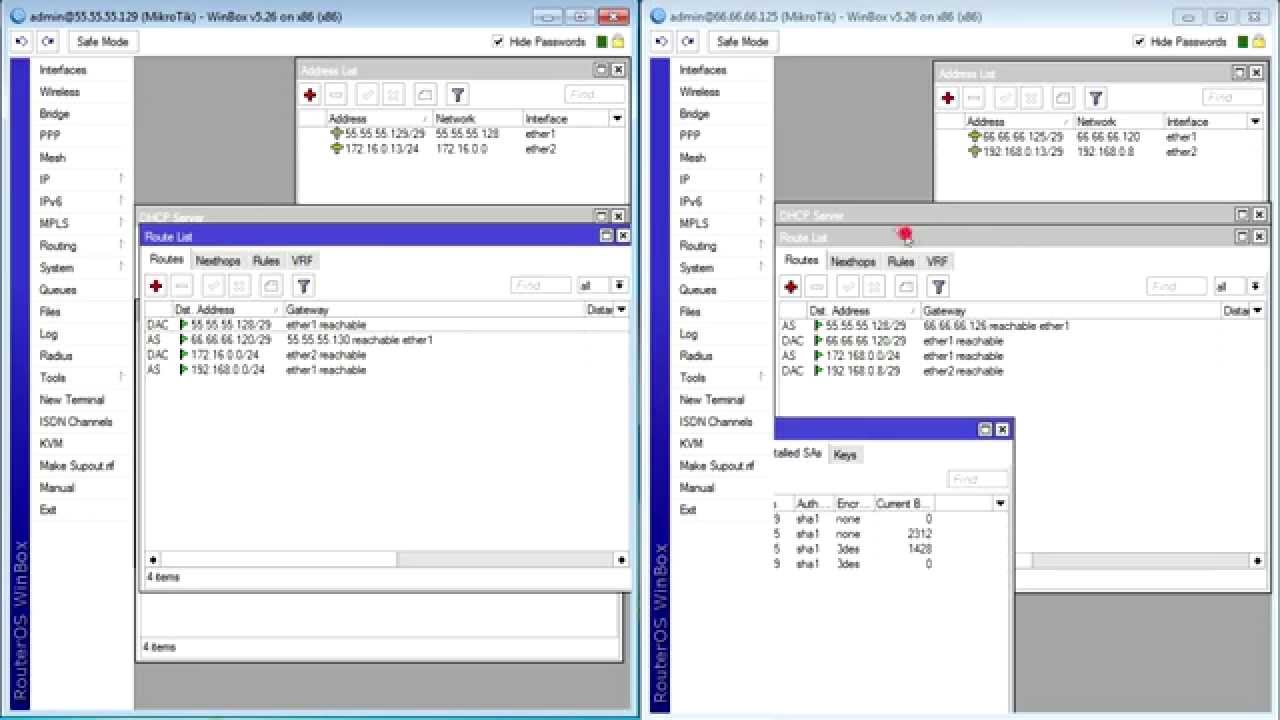

Настройка IPSec туннеля между двумя маршрутизаторами Mikrotik

Показать описание

В этом видео показан процесс настройки IPSec туннеля между двумя маршрутизаторами на базе Mikrotik.

Настройка IPSec туннеля между двумя маршрутизаторами Mikrotik...

IPSec: настройка туннеля с шифрованием между двумя Mikrotik

Поднятие IPIP/IPsec - туннеля между двумя MikroTik.

Поднятие GRE/IPsec - туннеля между двумя MikroTik.

Поднятие EoIP/IPsec - туннеля между двумя MikroTik.

Поднятие L2TP/IPsec туннеля между двумя MikroTik.

Настройка IPSec-туннеля между ИКС и MikroTik

3. Как поднять IPsec туннель между двумя филиалами ? /Pnetlab/IPsec/tonnel/Cisco router...

Настройка IPSec туннеля для нескольких маршрутизаторов Mikrotik...

Настройка VPN сервера L2TP/IPsec на Mikrotik для удаленного доступа сотрудников...

Тема 27. Обзор технологий VPN: PPTP, L2TP, IPSec, SSL.

Построение корпоративных VPN-сетей. L2TP с IPSec на Mikrotik

Настройка IPSec туннеля используя маршрутизаторы Mikrotik

Поднятие PPTP-туннеля между двумя MikroTik.

EoIP туннель между двумя ЦОД на оборудовании Mikrotik

Как объединить 2 локальные сети, с серыми IP адресами, при помощи VPN туннеля...

✅ Настройка L2TP на MikroTik (МикроТик) для объединения офисов (Site-to-Site VPN)....

07 БОНУС! Настройка SITE-TO-SITE IPSec ТУННЕЛЯ из дома в офис

Как настроить IPIP туннель между Linux серверами

Создание VPN Site-to-Site - Настройка IPSec Tunnel

Создание VPN-туннеля между MikroTik и Windows Server 2019.

IPsec

Настройка VPN L2TP и IPsec на Mikrotik

Настройка IPsec туннеля SD-WAN маршрутизатора с IOS-XE маршрутизатором и протокола OSPF между ними...

Комментарии

0:11:21

0:11:21

0:47:54

0:47:54

0:06:07

0:06:07

0:11:52

0:11:52

0:10:44

0:10:44

0:23:05

0:23:05

0:39:06

0:39:06

0:06:52

0:06:52

0:10:50

0:10:50

0:14:44

0:14:44

0:48:09

0:48:09

1:56:29

1:56:29

0:12:34

0:12:34

0:15:50

0:15:50

0:28:30

0:28:30

0:14:28

0:14:28

0:09:01

0:09:01

0:07:44

0:07:44

0:03:38

0:03:38

0:04:02

0:04:02

0:14:17

0:14:17

0:28:06

0:28:06

0:03:13

0:03:13

0:09:24

0:09:24