filmov

tv

HTTP GET Request vs POST Request - In 7 min einfach erklärt

Показать описание

In diesem Video wirst du lernen, was der Unterschied zwischen einem GET Request und einem POST Request ist. Als ein Ethischer Hacker wirst du dieses Wissen benötigen, wenn du Web Applikationen attackierst.

-----------------------------------------------------------------------

Was ist HTTP?

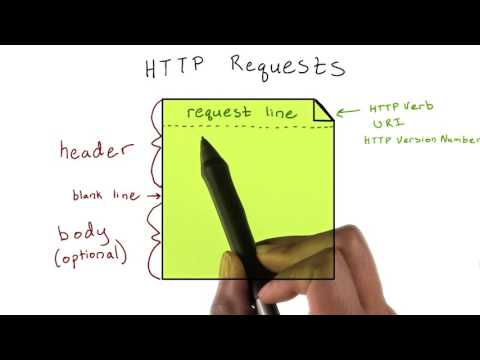

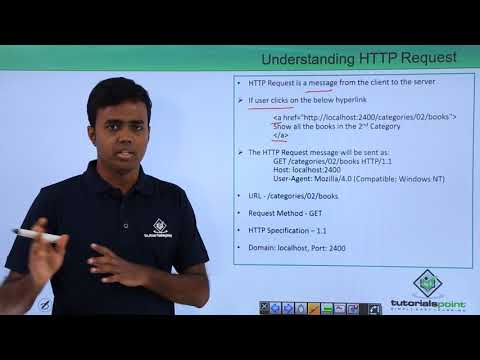

Das Hypertext Transfer Protocol (HTTP) wurde entwickelt, um die Kommunikation zwischen Clients und Servern zu ermöglichen.

HTTP arbeitet als ein Anfrage-Antwort-Protokoll zwischen einem Client und einem Server.

Beispiel: Ein Client (Browser) sendet eine HTTP-Anfrage an den Server; der Server sendet dann eine Antwort an den Client zurück. Die Antwort enthält Statusinformationen über die Anfrage und kann auch den angeforderten Inhalt enthalten.

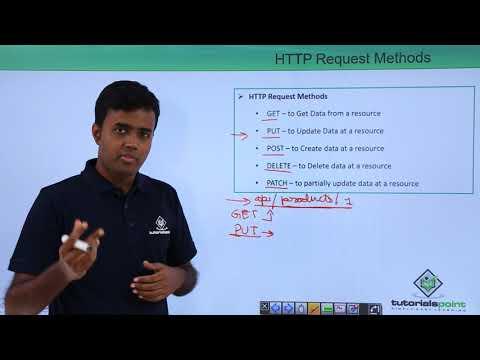

HTTP-Methoden

GET

POST

PUT

DELETE

PATCH

OPTIONS

Die zwei gebräuchlichsten HTTP-Methoden sind: GET und POST.

Die GET-Methode

GET wird verwendet, um Daten von einer bestimmten Ressource anzufordern.

GET ist eine der gebräuchlichsten HTTP-Methoden.

Beachten Sie, dass der Query-String (Name/Wert-Paare) in der URL einer GET-Anfrage gesendet wird:

Einige andere Anmerkungen zu GET-Anfragen:

GET-Anfragen können zwischengespeichert werden

GET-Anfragen verbleiben in der Browser-Historie

GET-Anfragen können mit einem Lesezeichen versehen werden

GET-Anfragen sollten niemals im Umgang mit sensiblen Daten verwendet werden

GET-Anfragen haben Längenbeschränkungen

GET-Anfragen werden nur zum Anfordern von Daten (nicht zum Ändern) verwendet.

Die POST-Methode

POST wird verwendet, um Daten an einen Server zu senden, um eine Ressource zu erstellen/aktualisieren.

Die mit POST an den Server gesendeten Daten werden im Anfragekörper der HTTP-Anfrage gespeichert:

name1=Wert1&name2=Wert2

POST ist eine der gängigsten HTTP-Methoden.

Einige andere Anmerkungen zu POST-Anforderungen:

POST-Anfragen werden nie zwischengespeichert

POST-Anforderungen verbleiben nicht in der Browser-Historie

POST-Anfragen können nicht mit einem Lesezeichen versehen werden

POST-Anforderungen haben keine Beschränkungen der Datenlänge

------------------------------------------------------------------------

► Rechtliche Aspekte ◀

Die erlernten Techniken und Angriffsvektoren dürfen nur in der gezeigten Übungsumgebung angewandt werden und niemals außerhalb der Übungs-Labs. Bitte beachte, dass die meisten Attacken, die für die Übungssysteme beschrieben werden, verboten sind, falls hierfür keine explizite Genehmigung vorliegt. Bitte nutze die Angriffstechniken NIEMALS gegen echte Systeme ohne schriftliche Erlaubnis.

------------------------------------------------------------------------

► Verwendete Musik ◀

♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪

Music Created By : Predator Technique

Song Title: Power Up

Music Created By : Brett W McCoy

Song Title: Dark Fantasy/Mysterious Theme

♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪

------------------------------------------------------------------------

► Mein Equipment* ◀

Mikrofon Rode NT1a

Gaming-PC

Samsung Curved Monitor - das "Curved" hat keine besondere Funktion, aber sieht epic aus

Mein wichtigstes Equipment im Sommer:

*Es handelt sich bei den Links um sogenannte Affiliate-Links. Falls ein Einkauf hierdurch zustandekommt, erhalte ich eine Provision von Amazon.

-----------------------------------------------------------------------

Was ist HTTP?

Das Hypertext Transfer Protocol (HTTP) wurde entwickelt, um die Kommunikation zwischen Clients und Servern zu ermöglichen.

HTTP arbeitet als ein Anfrage-Antwort-Protokoll zwischen einem Client und einem Server.

Beispiel: Ein Client (Browser) sendet eine HTTP-Anfrage an den Server; der Server sendet dann eine Antwort an den Client zurück. Die Antwort enthält Statusinformationen über die Anfrage und kann auch den angeforderten Inhalt enthalten.

HTTP-Methoden

GET

POST

PUT

DELETE

PATCH

OPTIONS

Die zwei gebräuchlichsten HTTP-Methoden sind: GET und POST.

Die GET-Methode

GET wird verwendet, um Daten von einer bestimmten Ressource anzufordern.

GET ist eine der gebräuchlichsten HTTP-Methoden.

Beachten Sie, dass der Query-String (Name/Wert-Paare) in der URL einer GET-Anfrage gesendet wird:

Einige andere Anmerkungen zu GET-Anfragen:

GET-Anfragen können zwischengespeichert werden

GET-Anfragen verbleiben in der Browser-Historie

GET-Anfragen können mit einem Lesezeichen versehen werden

GET-Anfragen sollten niemals im Umgang mit sensiblen Daten verwendet werden

GET-Anfragen haben Längenbeschränkungen

GET-Anfragen werden nur zum Anfordern von Daten (nicht zum Ändern) verwendet.

Die POST-Methode

POST wird verwendet, um Daten an einen Server zu senden, um eine Ressource zu erstellen/aktualisieren.

Die mit POST an den Server gesendeten Daten werden im Anfragekörper der HTTP-Anfrage gespeichert:

name1=Wert1&name2=Wert2

POST ist eine der gängigsten HTTP-Methoden.

Einige andere Anmerkungen zu POST-Anforderungen:

POST-Anfragen werden nie zwischengespeichert

POST-Anforderungen verbleiben nicht in der Browser-Historie

POST-Anfragen können nicht mit einem Lesezeichen versehen werden

POST-Anforderungen haben keine Beschränkungen der Datenlänge

------------------------------------------------------------------------

► Rechtliche Aspekte ◀

Die erlernten Techniken und Angriffsvektoren dürfen nur in der gezeigten Übungsumgebung angewandt werden und niemals außerhalb der Übungs-Labs. Bitte beachte, dass die meisten Attacken, die für die Übungssysteme beschrieben werden, verboten sind, falls hierfür keine explizite Genehmigung vorliegt. Bitte nutze die Angriffstechniken NIEMALS gegen echte Systeme ohne schriftliche Erlaubnis.

------------------------------------------------------------------------

► Verwendete Musik ◀

♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪

Music Created By : Predator Technique

Song Title: Power Up

Music Created By : Brett W McCoy

Song Title: Dark Fantasy/Mysterious Theme

♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪♪

------------------------------------------------------------------------

► Mein Equipment* ◀

Mikrofon Rode NT1a

Gaming-PC

Samsung Curved Monitor - das "Curved" hat keine besondere Funktion, aber sieht epic aus

Mein wichtigstes Equipment im Sommer:

*Es handelt sich bei den Links um sogenannte Affiliate-Links. Falls ein Einkauf hierdurch zustandekommt, erhalte ich eine Provision von Amazon.

Комментарии

0:03:01

0:03:01

0:07:06

0:07:06

0:01:32

0:01:32

0:02:43

0:02:43

0:03:12

0:03:12

0:05:54

0:05:54

0:08:34

0:08:34

0:07:46

0:07:46

0:02:10

0:02:10

0:00:39

0:00:39

0:08:55

0:08:55

0:08:20

0:08:20

0:13:02

0:13:02

0:20:03

0:20:03

0:17:28

0:17:28

0:00:35

0:00:35

0:02:22

0:02:22

0:18:55

0:18:55

0:12:22

0:12:22

0:08:42

0:08:42

0:11:24

0:11:24

0:16:02

0:16:02

0:00:26

0:00:26

0:05:25

0:05:25