filmov

tv

Curso de Nmap en español desde cero - ciberseguridad

Показать описание

Nmap

1) Qué es nmap.

Nmap es una herramienta de código abierto para el descubrimiento y auditoría de redes. El nombre "Nmap" proviene de "Network Mapper".

2) Para que se suele o puede utilizar.

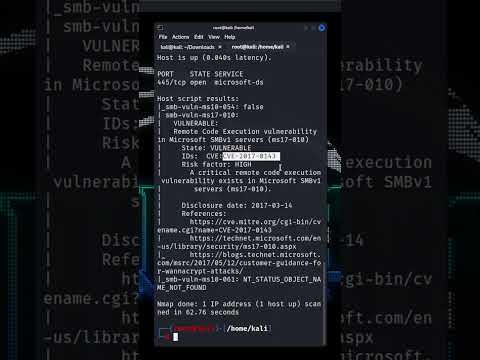

Nmap se suele utilizar para explorar y mapea redes, descubrir hosts, determinar qué servicios están en funcionamiento en esos hosts, identificar versiones de software y detectar posibles vulnerabilidades de seguridad.

3) Qué son los puertos.

Los puertos son puntos de conexión en un sistema informático que permiten la comunicación entre diferentes aplicaciones y servicios. Se utilizan para organizar el tráfico de red y asegurar que los datos lleguen a la aplicación correcta.

4) Cuáles son los servicios que corren en los puertos.

Los servicios que corren en los puertos son programas o procesos específicos que utilizan estos puertos para la comunicación. Por ejemplo, el servicio web suele utilizar el puerto 80.

5) Cuáles son los estados naturales de los puertos en un PC.

Los estados naturales de los puertos en un PC son principalmente tres: abierto, cerrado y filtrado. Abierto significa que un servicio está escuchando en ese puerto, cerrado indica que no hay servicio en ese puerto, y filtrado significa que un firewall u otra medida de seguridad impide la comunicación a través de ese puerto.

6) Cuantos puertos hay y cómo se dividen

Hay 65,535 puertos en total, que se dividen en tres rangos: los puertos bien conocidos (del 0 al 1023), los puertos registrados (del 1024 al 49151) y los puertos dinámicos o privados (del 49152 al 65535).

7) Es legal o ilegal usar nmap para escanear una red en internet o dominio web.

El uso de Nmap para escanear una red en internet o dominio web puede ser legal o ilegal dependiendo del contexto y la autorización del propietario de la red. Escanear redes sin permiso puede violar leyes de seguridad informática y ética. Es crucial obtener autorización antes de realizar cualquier escaneo de red.

8) Puertos comúnmente abiertos y puertos comúnmente cerrados.

La configuración predeterminada de puertos abiertos y cerrados puede variar según el sistema operativo, el software de red y la política de seguridad de un sistema. Sin embargo, hay algunos puertos comunes que a menudo están abiertos o cerrados por defecto.

Puertos comúnmente abiertos:

80 (HTTP): Utilizado para el tráfico web estándar.

443 (HTTPS): Utilizado para el tráfico web seguro.

22 (SSH): Utilizado para conexiones seguras de shell remoto.

25 (SMTP): Utilizado para el envío de correo electrónico.

110 (POP3): Utilizado para la recepción de correo electrónico.

143 (IMAP): Utilizado para la recepción de correo electrónico de manera más avanzada.

21 (FTP): Utilizado para transferencia de archivos.

3389 (RDP): Utilizado para el escritorio remoto en sistemas Windows.

Puertos comúnmente cerrados:

0 al 1023 (Puertos bien conocidos): Muchos de estos puertos están cerrados por defecto para evitar vulnerabilidades conocidas.

135 (RPC): Usado por el servicio de registro remoto en sistemas Windows.

137-139 (NetBIOS): Usado para compartir recursos en redes Windows.

445 (SMB): Protocolo de uso compartido de archivos en redes Windows.

1900 (UPnP): Utilizado por el Protocolo de Descubrimiento y Configuración de Dispositivos (UPnP).

6660-6669 (IRC): Usado por el Internet Relay Chat.

9100 (JetDirect): Utilizado para imprimir en impresoras de red.

Es importante señalar que estas son generalizaciones y pueden variar según la configuración específica del sistema. Para obtener información precisa sobre la configuración de puertos en un sistema en particular, puedes revisar la documentación del sistema operativo, del software de red o utilizar herramientas como Nmap para realizar un escaneo de puertos. Además, es recomendable seguir prácticas de seguridad como el principio del mínimo privilegio, manteniendo cerrados aquellos puertos que no son necesarios para las operaciones del sistema.

Si les gusto el video por favor me dejan un like, si aun no se suscribieron es un buen momento, recuerden compartir con quienes les pueda interesar y dejarme sus dudas o preguntas bajo el video, muchas gracias.

1) Qué es nmap.

Nmap es una herramienta de código abierto para el descubrimiento y auditoría de redes. El nombre "Nmap" proviene de "Network Mapper".

2) Para que se suele o puede utilizar.

Nmap se suele utilizar para explorar y mapea redes, descubrir hosts, determinar qué servicios están en funcionamiento en esos hosts, identificar versiones de software y detectar posibles vulnerabilidades de seguridad.

3) Qué son los puertos.

Los puertos son puntos de conexión en un sistema informático que permiten la comunicación entre diferentes aplicaciones y servicios. Se utilizan para organizar el tráfico de red y asegurar que los datos lleguen a la aplicación correcta.

4) Cuáles son los servicios que corren en los puertos.

Los servicios que corren en los puertos son programas o procesos específicos que utilizan estos puertos para la comunicación. Por ejemplo, el servicio web suele utilizar el puerto 80.

5) Cuáles son los estados naturales de los puertos en un PC.

Los estados naturales de los puertos en un PC son principalmente tres: abierto, cerrado y filtrado. Abierto significa que un servicio está escuchando en ese puerto, cerrado indica que no hay servicio en ese puerto, y filtrado significa que un firewall u otra medida de seguridad impide la comunicación a través de ese puerto.

6) Cuantos puertos hay y cómo se dividen

Hay 65,535 puertos en total, que se dividen en tres rangos: los puertos bien conocidos (del 0 al 1023), los puertos registrados (del 1024 al 49151) y los puertos dinámicos o privados (del 49152 al 65535).

7) Es legal o ilegal usar nmap para escanear una red en internet o dominio web.

El uso de Nmap para escanear una red en internet o dominio web puede ser legal o ilegal dependiendo del contexto y la autorización del propietario de la red. Escanear redes sin permiso puede violar leyes de seguridad informática y ética. Es crucial obtener autorización antes de realizar cualquier escaneo de red.

8) Puertos comúnmente abiertos y puertos comúnmente cerrados.

La configuración predeterminada de puertos abiertos y cerrados puede variar según el sistema operativo, el software de red y la política de seguridad de un sistema. Sin embargo, hay algunos puertos comunes que a menudo están abiertos o cerrados por defecto.

Puertos comúnmente abiertos:

80 (HTTP): Utilizado para el tráfico web estándar.

443 (HTTPS): Utilizado para el tráfico web seguro.

22 (SSH): Utilizado para conexiones seguras de shell remoto.

25 (SMTP): Utilizado para el envío de correo electrónico.

110 (POP3): Utilizado para la recepción de correo electrónico.

143 (IMAP): Utilizado para la recepción de correo electrónico de manera más avanzada.

21 (FTP): Utilizado para transferencia de archivos.

3389 (RDP): Utilizado para el escritorio remoto en sistemas Windows.

Puertos comúnmente cerrados:

0 al 1023 (Puertos bien conocidos): Muchos de estos puertos están cerrados por defecto para evitar vulnerabilidades conocidas.

135 (RPC): Usado por el servicio de registro remoto en sistemas Windows.

137-139 (NetBIOS): Usado para compartir recursos en redes Windows.

445 (SMB): Protocolo de uso compartido de archivos en redes Windows.

1900 (UPnP): Utilizado por el Protocolo de Descubrimiento y Configuración de Dispositivos (UPnP).

6660-6669 (IRC): Usado por el Internet Relay Chat.

9100 (JetDirect): Utilizado para imprimir en impresoras de red.

Es importante señalar que estas son generalizaciones y pueden variar según la configuración específica del sistema. Para obtener información precisa sobre la configuración de puertos en un sistema en particular, puedes revisar la documentación del sistema operativo, del software de red o utilizar herramientas como Nmap para realizar un escaneo de puertos. Además, es recomendable seguir prácticas de seguridad como el principio del mínimo privilegio, manteniendo cerrados aquellos puertos que no son necesarios para las operaciones del sistema.

Si les gusto el video por favor me dejan un like, si aun no se suscribieron es un buen momento, recuerden compartir con quienes les pueda interesar y dejarme sus dudas o preguntas bajo el video, muchas gracias.

Комментарии

1:27:06

1:27:06

1:21:29

1:21:29

0:12:32

0:12:32

0:18:29

0:18:29

0:00:52

0:00:52

0:00:45

0:00:45

0:27:00

0:27:00

0:00:52

0:00:52

0:03:55

0:03:55

1:03:51

1:03:51

0:07:34

0:07:34

0:18:52

0:18:52

0:08:41

0:08:41

0:13:22

0:13:22

0:10:07

0:10:07

0:57:18

0:57:18

1:37:42

1:37:42

0:11:40

0:11:40

0:32:11

0:32:11

0:09:00

0:09:00

0:04:18

0:04:18

0:05:30

0:05:30

0:15:02

0:15:02

0:00:55

0:00:55