filmov

tv

Проброс порта RDP (3389): почему замена номера порта не спасает от атаки

Показать описание

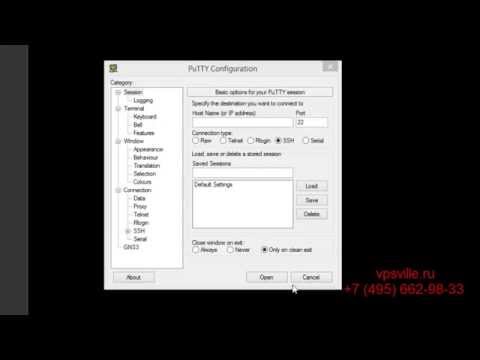

В данном видеоролике продемонстрировано сканирование портов с помощью сканера nmap и определение типа службы. Видеоролик показывает, что замена номера порта со стандартного 3389 (RDP) на любой другой не защищает от атаки.

💬 ЛИНИЯ КОНСУЛЬТАЦИЙ

========================

telegram:

🔗 ДРУГИЕ КОНТАКТЫ

====================

Сайт:

YouTube-канал:

Telegram-канал:

VK-сообщество:

Дзен:

💬 ЛИНИЯ КОНСУЛЬТАЦИЙ

========================

telegram:

🔗 ДРУГИЕ КОНТАКТЫ

====================

Сайт:

YouTube-канал:

Telegram-канал:

VK-сообщество:

Дзен:

Проброс порта RDP (3389): почему замена номера порта не спасает от атаки...

Проброс портов на роутере . Порт 3389 (RDP)

Проброс порта #RDP 3389 #SERCOM RV6699

Mikrotik проброс портов для RDP доступа из внешки

Проброс порта RDP на Mikrotik

Настройка удаленного доступа #1 Аппаратный проброс портов...

Как сделать проброс портов? Типовые ошибки и методы диагностики...

Remote desktop port 3389 open

Как открыть порт на MikroTik для RDP?

Проброс портов в туннеле SSH

RDP изменить стандартный порт

Настройка RDP, если нужен проброс портов - Fox48rus

Как настроить проброс портов на роутере TP-Link?

10 RDP проброс портов

Как сменить порт RDP в Windows Server

Проброс портов на роутерах Mikrotik (Port forwarding)

4. Понятие сетевых портов. Назначение проброса порта

Изменение порта RDP

Удаленный рабочий стол Смена порта rdp протокола

Защита RDP

Как изменить порт RDP в Windows Server 2019 / How to change the RDP port in Windows Server 2019...

ПРОБРОС ПОРТОВ MIKROTIK HTTP - HTTPS

How to open port properly on Mikrotik router

21Часть Пример установки на выделенный сервер по RDP видео9 проброс портов для клиентского приложени...

Комментарии

0:05:39

0:05:39

0:02:45

0:02:45

0:01:13

0:01:13

0:04:42

0:04:42

0:16:08

0:16:08

0:12:21

0:12:21

0:12:45

0:12:45

0:03:38

0:03:38

0:06:17

0:06:17

0:02:32

0:02:32

0:03:44

0:03:44

0:05:08

0:05:08

0:08:09

0:08:09

0:06:16

0:06:16

0:04:32

0:04:32

0:05:02

0:05:02

0:11:14

0:11:14

0:07:41

0:07:41

0:12:57

0:12:57

0:03:44

0:03:44

0:01:45

0:01:45

0:04:16

0:04:16

0:04:00

0:04:00

0:01:30

0:01:30