filmov

tv

Как установить Fail2ban и повысить уровень кибербезопасности Linux-сервера: Ubuntu / Debian / CentOS

Показать описание

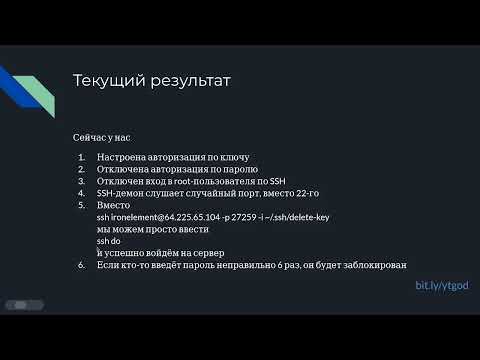

Узнайте о самом популярном методе взлома Linux-серверов (Ubuntu / Debian / CentOS / Red Hat) — атака Brute-force (метод грубой силы), как защититься от атаки Brute-force и как начать зарабатывать больше, благодаря Linux-навыкам и спросу на специалистов по кибербезопасности.

Переходите по ссылке и получите БЕСПЛАТНУЮ настольную книгу с примерами —

Записывайтесь на онлайн мини-курс с практикой на виртуализированном Linux и получите сертификат от LPI (Linux Professional Institute). Стоимость сегодня $24.

В процессе прохождения курсов по Linux, Вы научитесь:

- настраивать системы;

- решать вопросы безопасности;

- администрировать системы.

Предлагаем Вам пройти курсы Linux, курс по Linux, курсы по Linux, курсы администрирование Linux, Linux курс, курс администрирование Linux, курсы Linux бесплатно, курс Linux администрирование, администрирование Linux курсы, администрирование Linux курс, Linux администрирование курсы, курс Linux, курсы Linux администрирование, Linux курсы, администратор Linux курсы, курс администратор Linux, бесплатные курсы Linux, Linux администратор курсы, Linux курсы бесплатные, администратор Linux курс, курсы администратор Linux.

Для получения новой профессии Вам нужно Linux обучение, администрирование Linux обучение, системный администратор Linux обучение, системный администратор обучение Linux, обучение Linux администрирование, Linux с нуля обучение, обучение системный администратор Linux, обучение Linux с нуля, обучение администрирование Linux, Linux обучение с нуля, обучение Linux, Linux администрирование обучение, обучение Linux бесплатно, обучение Linux онлайн, Linux для начинающих обучение, онлайн обучение Linux, Linux Ubuntu обучение, Linux с нуля обучение администрирование, Linux обучение для начинающих.

tel. +38-097-241-79-18

Переходите по ссылке и получите БЕСПЛАТНУЮ настольную книгу с примерами —

Записывайтесь на онлайн мини-курс с практикой на виртуализированном Linux и получите сертификат от LPI (Linux Professional Institute). Стоимость сегодня $24.

В процессе прохождения курсов по Linux, Вы научитесь:

- настраивать системы;

- решать вопросы безопасности;

- администрировать системы.

Предлагаем Вам пройти курсы Linux, курс по Linux, курсы по Linux, курсы администрирование Linux, Linux курс, курс администрирование Linux, курсы Linux бесплатно, курс Linux администрирование, администрирование Linux курсы, администрирование Linux курс, Linux администрирование курсы, курс Linux, курсы Linux администрирование, Linux курсы, администратор Linux курсы, курс администратор Linux, бесплатные курсы Linux, Linux администратор курсы, Linux курсы бесплатные, администратор Linux курс, курсы администратор Linux.

Для получения новой профессии Вам нужно Linux обучение, администрирование Linux обучение, системный администратор Linux обучение, системный администратор обучение Linux, обучение Linux администрирование, Linux с нуля обучение, обучение системный администратор Linux, обучение Linux с нуля, обучение администрирование Linux, Linux обучение с нуля, обучение Linux, Linux администрирование обучение, обучение Linux бесплатно, обучение Linux онлайн, Linux для начинающих обучение, онлайн обучение Linux, Linux Ubuntu обучение, Linux с нуля обучение администрирование, Linux обучение для начинающих.

tel. +38-097-241-79-18

Комментарии

1:09:59

1:09:59

1:34:32

1:34:32

0:22:34

0:22:34

0:59:59

0:59:59

0:05:26

0:05:26

0:25:49

0:25:49

0:14:04

0:14:04

0:15:14

0:15:14

0:41:21

0:41:21

0:11:32

0:11:32

0:02:34

0:02:34

1:59:18

1:59:18

0:18:21

0:18:21

1:39:53

1:39:53

0:16:42

0:16:42

0:11:27

0:11:27

0:28:58

0:28:58

0:22:26

0:22:26

0:06:53

0:06:53

0:39:52

0:39:52

0:04:29

0:04:29

0:56:40

0:56:40

0:05:23

0:05:23

1:21:57

1:21:57